Features von Access Governance

Neuerungen

Oracle Access Governance wird kontinuierlich weiterentwickelt, um die Verwaltung und Steuerung von Identitäten in Cloud- und On-Premises-Umgebungen zu optimieren. Im Folgenden finden Sie einen Überblick über die neuen Funktionen, die wir kürzlich eingeführt haben, um Ihre Oracle Access Governance-Erfahrung weiter zu verbessern. Diese Neuerungen spiegeln unser Engagement wider, robuste und intelligente Access-Governance-Lösungen bereitzustellen, die Sie dabei unterstützen, Sicherheit und Compliance über verschiedene IT-Landschaften hinweg sicherzustellen.

Weitere Informationen zu Oracle Access Governance finden Sie in der Servicedokumentation. Informationen zu Preisen finden Sie in der Preisdokumentation.

Neue Funktionen

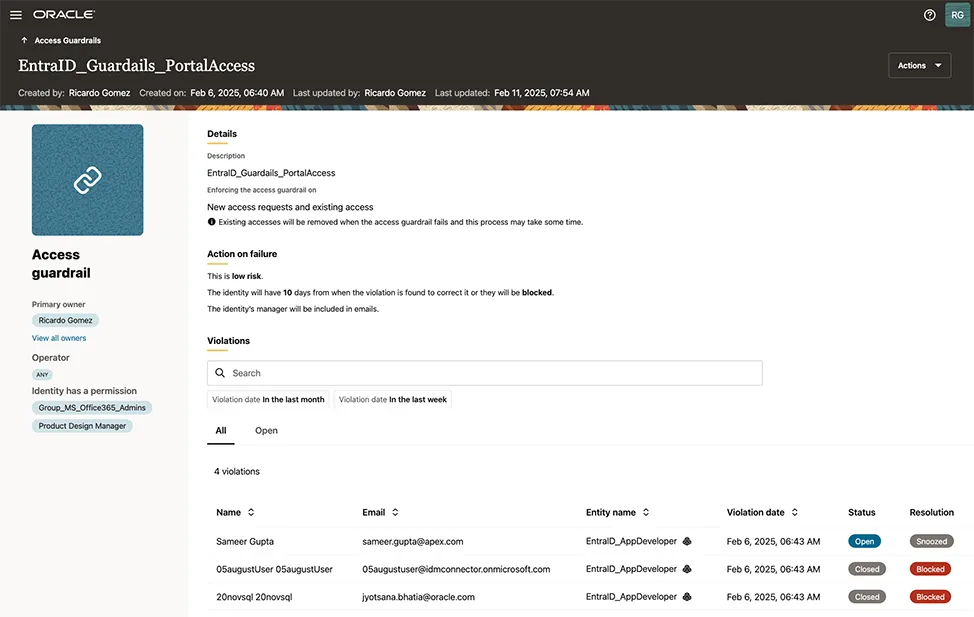

Zugriffsleitplanken: Stärkung der Funktionstrennung (SoD) durch metadatenbasierte Regeln

Um die Einhaltung von Vorschriften zu unterstützen und Risiken zu minimieren, hat Oracle Access Governance sogenannte Zugriffsleitplanken eingeführt. Dieses Feature setzt die Prinzipien der Aufgabentrennung (Segregation of Duties, SoD) um, indem es metadatengesteuerte Regeln verwendet, um klare Kriterien für die Zuweisung von Zugriffsbündeln zu definieren. Dazu zählen beispielsweise Schulungsanforderungen, toxische Berechtigungskombinationen oder Identitätsattribute wie Organisationseinheit und Standort. Administratoren können diese Regeln zentral definieren und verwalten, um potenzielle SoD-Verstöße automatisch zu erkennen und zu korrigieren. So wird ein sicheres, regelkonformes und auditierbares Zugriffssystem gewährleistet.

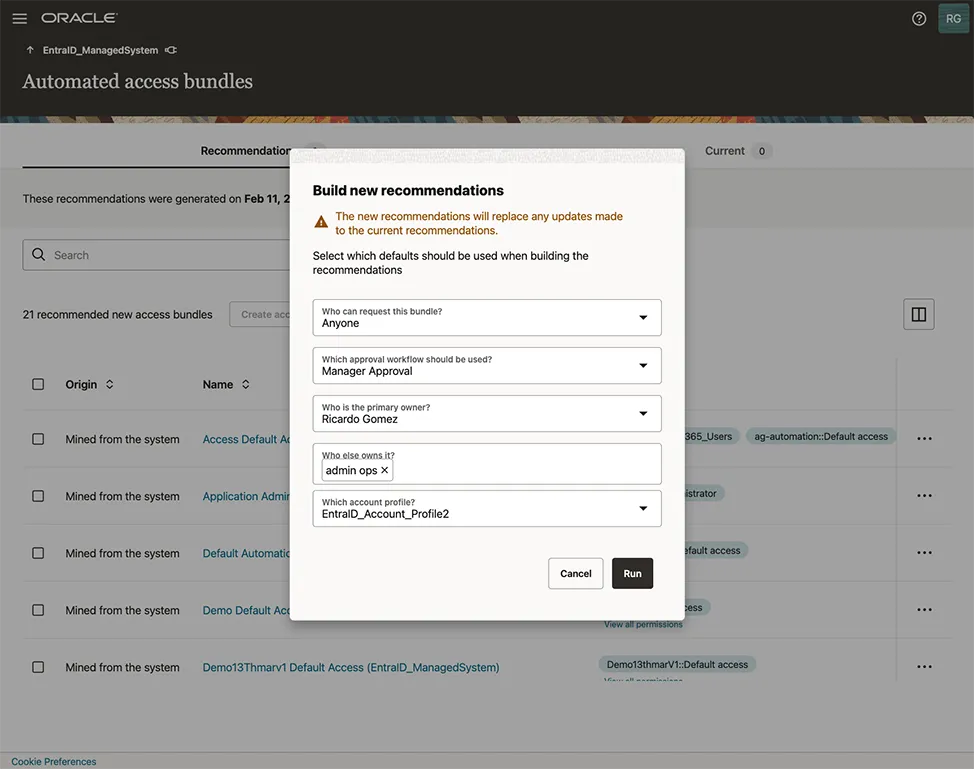

KI-Agenten: Automatisieren von Zugriffspaketen mit KI-gestütztem Mining und generativer KI

Oracle Access Governance nutzt künstliche Intelligenz und enthält nun integrierte KI-Agenten, die das Onboarding von Anwendungen effizienter gestalten. Diese Agenten analysieren bestehende Berechtigungen und erstellen automatisch Zugriffsbündel-Empfehlungen für verwaltete Anwendungen – inklusive generativer KI-basierter Namensvorschläge. Zusätzlich liefert der KI-Agent mittels präskriptiver Analysen wertvolle Einblicke in ungewöhnliche Zugriffsmuster (Outliers) und unterstützt so eine schnelle Reaktion zur Wahrung von Sicherheits- und Compliance-Anforderungen.

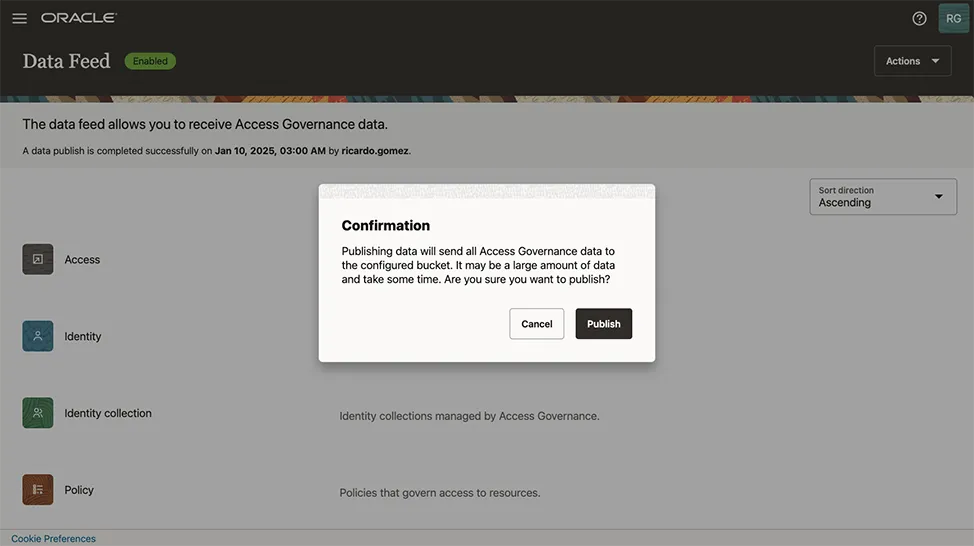

Erweiterter Event Data Publisher: Integration mit OCI für fortschrittliches Monitoring

Der Event Data Publisher wurde erweitert, um Audit-Historien in Oracle Cloud Infrastructure (OCI) Buckets oder OCI Streams zu exportieren. Diese Erweiterung erlaubt die Einbindung von Betriebsdaten aus Access Governance, sodass Kunden ihre Governance-Aktivitäten und Audit-Daten gezielt überwachen können. Mithilfe der Referenzimplementierung von Oracle lassen sich diese Daten für umfassende Analysen nahtlos in Business-Intelligence-Dashboards integrieren.

Deep Integration mit dem Oracle Ökosystem: Automatisierung des Identitätslebenszyklus im gesamten Ökosystem

Oracle Access Governance bietet automatisierte Benutzerbereitstellung, Zugriffskontrollen, Audit-Funktionen und Compliance-Berichte für das gesamte digitale Ökosystem. Die native Integration mit Oracle Cloud Applications stellt sicher, dass autorisierte Personen zum richtigen Zeitpunkt Zugriff auf die passenden Ressourcen erhalten. Gleichzeitig wird die betriebliche Effizienz maximiert – dank unkomplizierter Anbindung auch an Unternehmenslösungen außerhalb des Oracle Portfolios.

Vereinfachtes Audit-Reporting: Vereinfachter Audit-Reporting-Prozess

Mit der Unterstützung von Oracle Access Governance für Compliance-Berichte sind Audit-Prozesse jetzt noch einfacher. Die Plattform ermöglicht eine transparente Übersicht darüber, wer Zugriff auf welche Audit-Protokolle hat. Diese Protokolle lassen sich unkompliziert herunterladen und unterstützen Sie bei der Erstellung von Compliance-Berichten und der Durchführung von Prüfverfahren wie SOC 1, SOC 2 und ISO 27001.

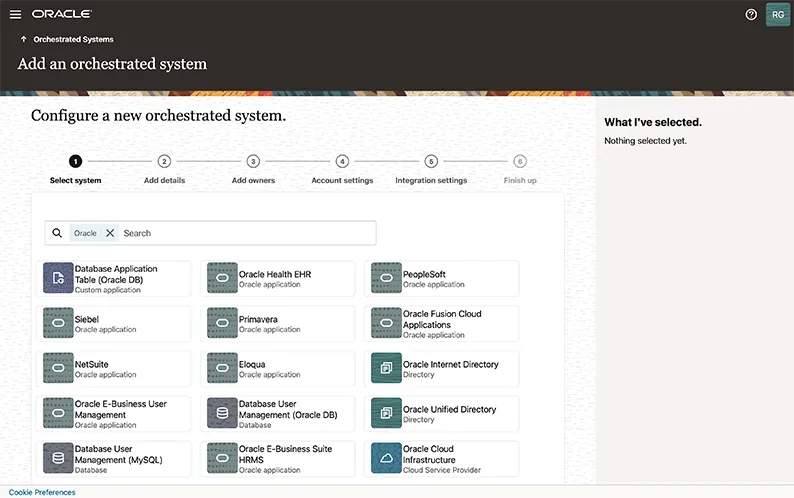

Identitätsorchestrierung

Access Governance lässt sich problemlos in unternehmenskritische Systeme integrieren – darunter Oracle Cloud Infrastructure sowie führende Oracle Applications wie Oracle Fusion Cloud Applications, Oracle Health EHR, Oracle E-Business Suite, PeopleSoft und weitere. Die integrierte Identitätsorchestrierung beschleunigt das Onboarding durch nahtlose Anbindung an Cloud- und On-Premises-Systeme, wodurch eine schnelle und reibungslose Einrichtung von Anwendungen ermöglicht wird. Dabei werden Daten aus verschiedenen Quellen extrahiert, korreliert und transformiert, um eine einheitliche Sicht auf den Benutzerzugriff zu schaffen.

Lebenszyklusmanagement

Access Governance wird durch zentrale Zugriffskontrollen über unterschiedliche IT-Umgebungen hinweg deutlich vereinfacht. Nutzer profitieren von Selfservice-Funktionen zur Verwaltung ihrer Identitätsdaten, zur Anforderung von Zugriffsrechten, zur Delegation von Aufgaben und zur Durchführung von Berechtigungsüberprüfungen. Durch ein automatisiertes Identitätslebenszyklus-Management werden Prozesse wie Onboarding, Rollenwechsel und Offboarding sicher und effizient abgebildet. Darüber hinaus werden Konten systemübergreifend synchronisiert und abgeglichen, was eine präzise Zugriffsvergabe ermöglicht und den manuellen Aufwand reduziert.

Zugriffskontrolle

Access Governance stellt ein ganzheitliches Framework zur Verfügung, mit dem Berechtigungen sowohl in On-Premises-Systemen als auch in der Cloud automatisiert und präzise verwaltet werden können. Es unterstützt verschiedene Berechtigungsmodelle, darunter rollenbasierte Zugriffskontrolle zur Zuweisung von Rechten auf Basis von Jobrollen wie Finanzanalyst oder Personalleiter, attributbasierte Zugriffskontrolle, bei der der Zugriff an Identitätsmerkmale wie Standort oder Jobcode geknüpft ist, sowie richtlinienbasierte Zugriffskontrolle zur Definition von Zugriffsrichtlinien – beispielsweise eine Regel, die medizinischem Fachpersonal den Zugriff auf Patientendaten innerhalb ihres Fachgebiets erlaubt. Dieser flexible und automatisierte Ansatz ermöglicht eine fein abgestufte, anpassbare Zugriffskontrolle in unterschiedlichsten Umgebungen.

Zugriffszertifizierungen

Die Zugriffszertifizierung hilft, übermäßige oder unautorisierte Zugriffsrechte zu verhindern, indem sie Zertifizierungskampagnen ermöglicht, mit denen Benutzerberechtigungen überwacht und validiert werden können. Solche Kampagnen weisen relevanten Personen – wie Managern oder Berechtigungsinhabern – konkrete Prüfaufgaben zu, um den Zugriff regelmäßig zu überprüfen oder bei bestimmten Ereignissen, wie z. B. Rollen- oder Standortänderungen, entsprechende Prüfungen auszulösen. Prüfende Personen können Zugriffsrechte genehmigen oder entziehen, wobei alle Entscheidungen protokolliert werden. Dies unterstützt die Einhaltung gesetzlicher Vorschriften und stellt sicher, dass der Zugriff mit den Sicherheitsrichtlinien und Compliance-Anforderungen des Unternehmens übereinstimmt.

Prozessautomatisierung

Erstellen Sie leicht verständliche, codefreie Workflows für Zugriffskontrolle und Governance. Visualisieren und gestalten Sie lineare oder parallele Workflows und integrieren Sie Benutzerverwaltung, Genehmigungsketten und Identitätserfassung nahtlos in den gesamten Workflow-Prozess.

Automatisieren Sie die Zugriffskontrolle mithilfe KI-gestützter Funktionen – vom Onboarding über die Bereitstellung bis hin zur regelmäßigen Überprüfung von Zugriffsbündeln. Durch Peer-Group-Analysen, die Erkennung von Ausreißern und umfassende Risikobewertungen liefert Access Governance verwertbare Erkenntnisse und konkrete Empfehlungen, um das Risikobewusstsein zu stärken und manuelle Aufwände zu verringern.

Compliance

Zur Unterstützung von Governance und Compliance stellt Access Governance eine zentrale Übersicht über alle Identitäts- und Zugriffsdaten bereit – ergänzt durch Tools zur Verwaltung von Policys, Durchführung von Risikoanalysen und Überprüfung der Einhaltung gesetzlicher Vorgaben. Access Governance bietet sofort einsatzbereite Berichte mit grafischen Darstellungen und Auditfunktionen für verschiedenste Compliance-Anforderungen wie HIPAA, DSGVO, SOX und weitere. Darüber hinaus ermöglicht es eine unmittelbare Auditierbarkeit von Zugriffstrends und potenziellen Berechtigungsrisiken – und hilft so, aufwendige manuelle Prüfprozesse zu vermeiden.