Fonctionnalités d'Access Governance

Nouveautés

Oracle Access Governance évolue continuellement pour améliorer la gouvernance et l'administration des identités dans les environnements cloud et on-premises. Voici un aperçu des fonctionnalités récemment ajoutées pour améliorer votre expérience avec Oracle Access Governance. Ces avancées soulignent notre engagement à fournir des solutions de gouvernance d'accès robustes et intelligentes qui vous aident à maintenir la sécurité et la conformité dans divers environnements informatiques.

Pour plus d'informations sur Oracle Access Governance, consultez la documentation. Pour plus d'informations sur les tarifs, consultez la documentation sur les tarifs.

Nouvelles fonctionnalités

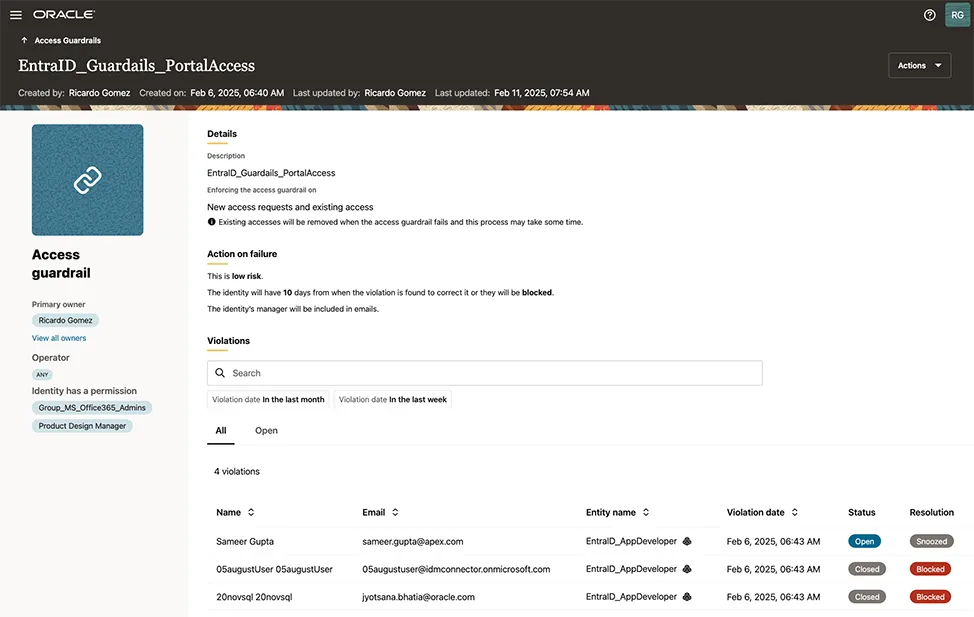

Garde-fous pour d'accès : renforcement de la séparation des tâches (SoD) avec des règles basées sur les métadonnées

Pour faciliter la conformité et atténuer les risques, Oracle Access Governance a introduit des garde-fous d'accès. Cette fonctionnalité applique la séparation des tâches (SoD) en implémentant des règles basées sur les métadonnées afin de définir des critères d'admissibilité pour l'octroi d'autorisations de groupe d'accès. Il s'agit notamment des exigences de formation, des combinaisons toxiques d'autorisations et des attributs d'identité tels que l'organisation et le lieu. Les administrateurs peuvent définir et gérer ces règles pour détecter et corriger automatiquement les éventuelles violations SoD, ce qui permet de maintenir une structure d'accès sécurisée et conforme.

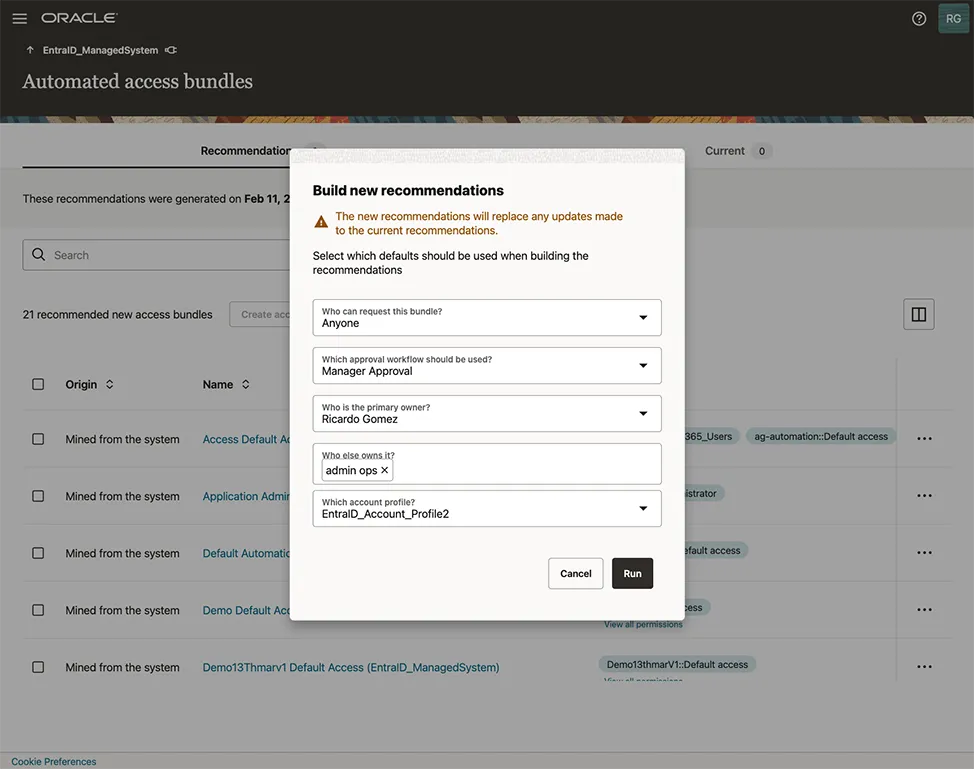

Agents d'IA : automatisation des packages d'accès avec l'exploration minière basée sur l'IA et l'IA générative

S'appuyant sur l'IA, Oracle Access Governance inclut désormais des agents d'IA intégrés qui rationalisent l'intégration des applications. Ces agents d'IA exploitent les droits d'accès existants et génèrent automatiquement des recommandations de groupe d'accès pour les applications gérées, avec des conventions de dénomination générées par l'IA générative. En outre, l'agent d'IA basé sur l'analyse prescriptive fournit des informations sur les modèles d'accès aberrants, ce qui permet de rectifier rapidement la situation pour respecter les normes de sécurité.

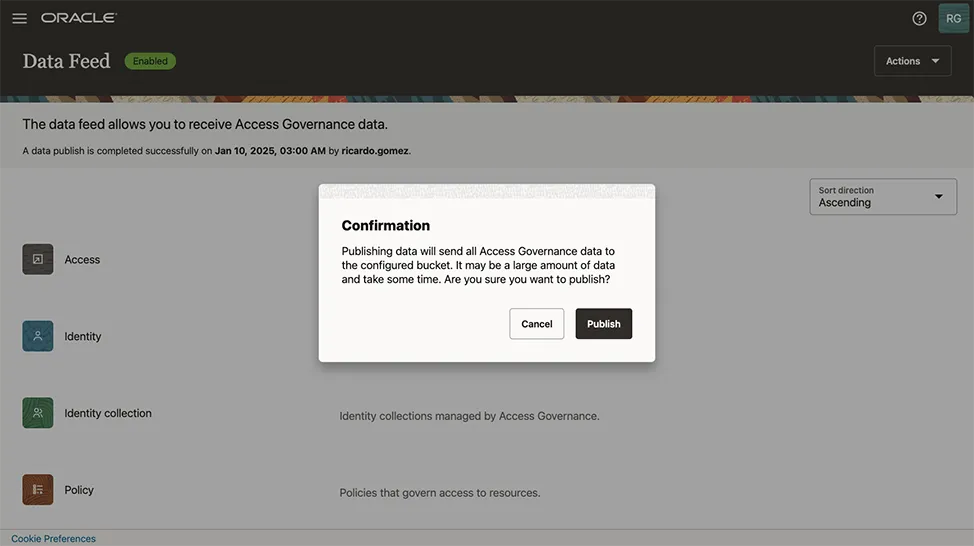

Éditeur de données d'événement amélioré : intégration à OCI pour la surveillance avancée

Event Data Publisher a été amélioré pour exporter les historiques d'audit vers des buckets Oracle Cloud Infrastructure (OCI) ou OCI Streams. Cette amélioration permet l'inclusion de données opérationnelles Access Governance, ce qui permet aux clients de surveiller efficacement leurs opérations Access Governance et leurs données d'audit. Grâce à l'implémentation de référence d'Oracle, ces données peuvent être intégrées de manière transparente aux tableaux de bord Business Intelligence (BI) pour une analyse complète.

Intégration profonde à l'écosystème Oracle : automatisation du cycle de vie des identités dans l'écosystème

Oracle Access Governance offre un provisionnement automatisé des utilisateurs, des contrôles d'accès, des fonctionnalités d'audit et des rapports de conformité dans l'ensemble de l'écosystème numérique. Lorsqu'il est intégré nativement à Oracle Cloud Applications, il garantit que les bonnes personnes ont accès aux ressources appropriées au bon moment. Cette intégration optimise l'efficacité opérationnelle grâce à des intégrations faciles aux technologies métier non Oracle.

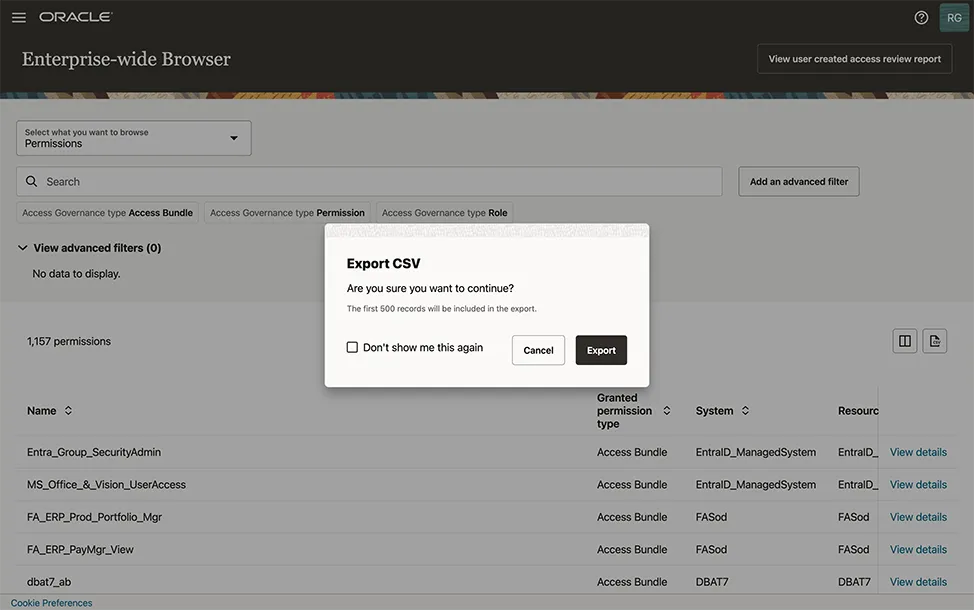

Rapports d'audit simplifiés : rationalisation du processus de reporting d'audit en toute simplicité

Les processus d'audit sont désormais plus simples avec la prise en charge des rapports de conformité par Oracle Access Governance. La plateforme fournit un accès facile aux personnes qui ont accès aux journaux d'audit, qui peuvent être téléchargés facilement pour faciliter les procédures de reporting et d'audit de conformité telles que SOC1, SOC2 et ISO27001.

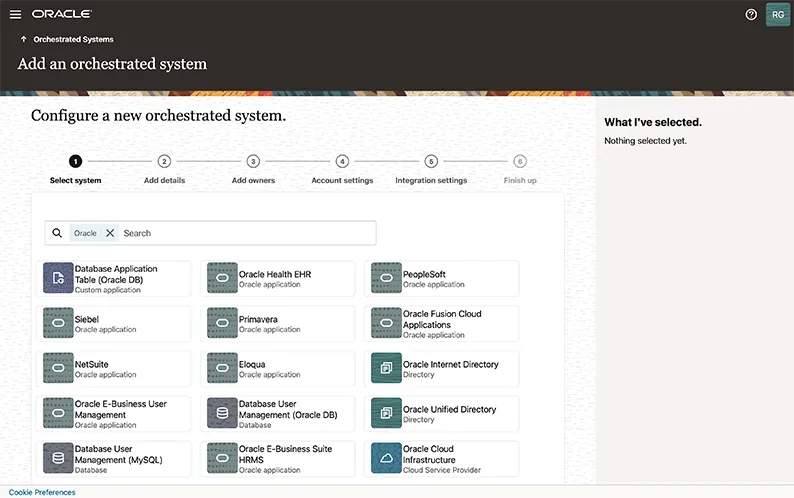

Orchestration des identités

Access Governance s'intègre de manière transparente aux systèmes stratégiques, y compris Oracle Cloud Infrastructure et les applications Oracle de pointe, telles qu'Oracle Fusion Cloud Applications, Oracle Health EHR, Oracle E-Business Suite, PeopleSoft, etc. La fonctionnalité d'orchestration des identités accélère l'intégration en s'intégrant de manière transparente aux systèmes cloud et on-premises pour une configuration rapide des applications sans fil. Elle extrait, met en corrélation et transforme les données de plusieurs sources, offrant ainsi une vue unifiée de l'accès utilisateur.

La gestion du cycle de vie

Access Governance simplifie la gestion du cycle de vie des identités dans divers environnements en centralisant le contrôle d'accès des utilisateurs. Il fournit aux utilisateurs des fonctionnalités en libre-service leur permettant de gérer les détails d'identité, de demander l'accès, de déléguer des tâches et de vérifier les autorisations. Grâce à la gestion automatisée du cycle de vie des identités, le système prend en charge l'intégration, les transferts et le départ sécurisés, couvrant les scénarios de jointure, de déplacement et de départ. En outre, il synchronise et rapproche les comptes entre les systèmes, ce qui permet d'affecter des accès précis et de réduire les workloads manuels.

Contrôle d'accès

Access Governance offre une structure de contrôle d'accès complète pour vous aider à gérer les autorisations on-premises et dans le cloud avec précision et automatisation. Il prend en charge plusieurs modèles d'autorisation, notamment le contrôle d'accès basé sur les rôles pour l'affectation d'autorisations en fonction de rôles fonctionnels tels que « Analyste financier » ou « Responsable RH », et le contrôle d'accès basé sur les attributs pour l'accès lié à l'identité des attributs tels que le lieu ou le code emploi et un contrôle d'accès basé sur des règles pour la définition de stratégies d'accès, comme une stratégie qui permet à un soignant d'accéder aux dossiers des patients dans son domaine de spécialité. Cette approche flexible et automatisée vous donne un contrôle précis et personnalisable de l'accès à travers divers environnements.

Certification des accès

La certification des accès permet d'éviter les accès excessifs ou non autorisés en vous permettant d'utiliser des campagnes de certification pour surveiller et valider les autorisations des utilisateurs. Les campagnes de certification affectent des tâches de révision aux utilisateurs pertinents, tels que les managers ou les propriétaires des droits, pour évaluer périodiquement l'accès ou déclencher des révisions en fonction d'événements tels que les changements de rôle ou de lieu. Les réviseurs peuvent approuver ou révoquer l'accès, et toutes les décisions sont enregistrées pour soutenir la conformité réglementaire, en veillant à ce que l'accès soit conforme aux politiques de sécurité de l'entreprise et aux exigences de conformité.

Automatisation des processus

Créez facilement des workflows no code légers pour votre contrôle d'accès et votre gouvernance. Visualisez et concevez des workflows linéaires ou parallèles et intégrez avec fluidité la gestion des utilisateurs, la chaîne de gestion et la collecte d'identités dans votre processus de workflow.

Automatisez le contrôle d'accès avec des fonctionnalités assistées par l'IA, y compris l'intégration des packages d'accès, le provisionnement et les révisions d'accès. En tirant parti de l'analyse des groupes de pairs, de la détection des valeurs aberrantes et de l'évaluation des risques, Access Governance fournit des informations exploitables et des recommandations prescriptives pour améliorer la sensibilisation aux risques et réduire les efforts manuels.

Conformité

Access Governance vous aide à maintenir la gouvernance et la conformité en fournissant une vue centralisée de toutes les données d'identité et d'accès, ainsi que des outils de gestion des stratégies d'accès, de réalisation d'évaluations des risques et d'audit de la conformité. Il fournit des rapports prêts à l'emploi avec des informations graphiques et des audits pour diverses activités de conformité liées à l'HIPAA, au RGPD, à la SOX, etc. Access Governance fournit une auditabilité instantanée des tendances d'accès et des risques d'habilitation afin d'éviter les révisions d'accès manuelles coûteuses et chronophages.